Зберігайте спокій і скануйте вразливості

ВИХІД ЗА МЕЖІ АВТОМАТИЗАЦІЇ ДЛЯ РЕТЕЛЬНОГО СКАНУВАННЯ ВРАЗЛИВОСТЕЙ ВАШОЇ ІНФРАСТРУКТУРИ ТА ДОДАТКІВ!

Для більш ретельного сканування вразливостей ми широко використовуємо ручний підхід. Наша експертна команда докладає додаткових зусиль, щоб забезпечити всебічну оцінку. Ось як ми досягаємо точності:

- Персональне навчання для сканерів. Ми налаштовуємо наші сканери так, щоб захоплювати всю критичну функціональність та виключити все зайве. Ми налаштовуємо сканери для правильної роботи з автентифікацією або без неї для точної оцінки безпеки на основі політик і стандартів.

- Подвійна перевірка. Для зменшення помилкових спрацювань під час сканування вразливостей ми перевіряємо результати другим сканером.

- Комплексний звіт. Наш звіт є результатом інсайтів всіх сканерів, поєднаних із нашим експертним аналізом. Цей комплексний підхід надає всебічний огляд вразливостей, які присутні у вашій інфраструктурі та додатках.

ВЕКТОРИ ТЕСТУВАННЯ

Наша аналітика охоплює глибоке розуміння потенційних загроз, які можуть стати перед вашими активами, чи то зовнішні хакери, внутрішні фактори, гості, партнери з віддаленим доступом, чи інші потенційні ризики або їх комбінація:

ПОКРАЩУЙТЕ ПРОЦЕС УПРАВЛІННЯ ВРАЗЛИВОСТЯМИ КОМПАНІЇ З ВЛАСНИМИ НАЙКРАЩИМИ СКАНЕРАМИ ВРАЗЛИВОСТЕЙ.

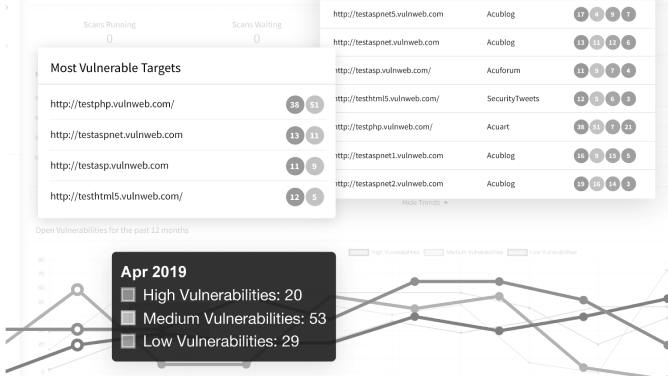

Acunetix

Покращуйте безпеку ваших WEB додатків за допомогою сканера вразливостей Acunetix - це найбільш зрілий і швидкий інструмент сканування вразливостей, відомий своєю дуже низькою кількістю хибнопозитивних результатів. Acunetix - це не лише сканер вразливостей WEB-додатків, але і комплексний інструмент тестування безпеки WEB-додатків та WEB сайтів високої якості. З вбудованою оцінкою вразливостей і можливостями управління, а також безперервною інтеграцією з провідними інструментами розробки, Acunetix значно підвищить стан вашої кібербезпеки.

Rapid 7

Rapid 7

Зменшуйте ризики та ефективно управляйте вразливостями за допомогою рішення Rapid7 Nexpose. Постійно оцінюючи та реагуючи на зміни в вашому середовищі, Nexpose допомагає вам пріоритизувати ризики, пов'язані з вразливостями, конфігураціями та контролювати їх в реальному часі.

У сучасному світі середовище, яке може зазнати атаки, еволюціонує, а нападники стають більш гнучкими, ніж коли-небудь. З Nexpose ви можете набути впевненості, розуміючи ризики, фокусуючись на критичних областях та досягаючи ліпших результатів у справах кібербезпеки.

Nexpose забезпечує відповідність зі стандартами, такими як PCI DSS, NERC CIP, FISMA (USGCB/FDCC), HIPAA/HITECH, Top 20 CSC, DISA STIGS та CIS щодо управління ризиками, вразливостями та конфігураціями. Nexpose пропонує швидкі, об'єднані оцінки безпеки та відповідності, які покращують продуктивність вашої кібербезпеки, надаючи комплексний огляд вашого ризику та стану відповідності.

Для отримання більш розширених можливостей, таких як процес виправлення вразливостей та Rapid7 Insight Agent, спробуйте програмне забезпечення для управління вразливостями на базі платформи InsightVM.

Rapid 7

Rapid 7

ПОРТФОЛІО КОМАНДИ

НАШІ СЕРТИФІКАТИ

ЧАСОМ ВИНИКАЮТЬ ЗАПИТАННЯ...

Чому мені потрібне сканування вразливостей?

Сканування вразливостей допомагає виявити слабкі місця і потенційні точки входу, які можуть бути використані зловмисниками. Регулярне проведення сканування вразливостей дозволяє вам:

- Виявити вразливості. Сканування виявляє вразливості у вашій мережі, операційних системах і додатках, надаючи цінні відомості про можливі ризики кібербезпеки. Регулярне сканування дозволяє вам стежити та покращувати свою безпеку з часом, зменшуючи ризик успішних кібератак.

- Підтримувати відповідність. Багато стандартів та регуляцій, таких як PCI DSS, HIPAA та ISO 27001, вимагають регулярних оцінок вразливостей. Сканування допомагає вам відповідати цим вимогам.

- Захищати свою репутацію. Шляхом активного виявлення вразливостей та боротьби з ними ви продемонструєте свою готовність до захисту та підвищите репутацію в очах ваших клієнтів та партнерів.

Наскільки безпечна процедура сканування вразливостей для нашого середовища?

Ми не ставимо за мету “покласти на лопатки” ваші системи, але треба розуміти, що ми активно намагаємося вивести системи за межі їх звичайного функціонування.

Якщо ми тестуємо продуктивне середовище та маємо справу з критичними системами, не переживайте! У нас є кілька прийомів, щоб все було під контролем:

- Ризикові дії, такі як сканування вразливостей та експлуатація, відбуватимуться лише після взаємної згоди з вами щодо найкращого часу. Ви можете обрати вікно технічного обслуговування, наприклад, під час вихідних або в нічний час, Ви можете вибрати період технічного обслуговування, наприклад, у вихідні або вночі, щоб мінімізувати ризик для своїх клієнтів.

- Ручні перевірки будуть виконані з великою обережністю, і наші сканери будуть налаштовані тільки на “безпечні” перевірки.

- Ми розробимо процедуру ескалації подій у співпраці з вами, щоб ви були готові оперативно реагувати в разі її виникнення. Це буває рідко, але, визнаймо: життя повне сюрпризів.

- І не забувайте про резервне копіювання систем, завжди краще мати його в готовності.

Ще однією опцією є тeстування в середовищі, ідентичному продуктивному середовищу.

Які інструменти ми використовуємо?

Ми використовуємо платні інструменти для сканування вразливостей:

- Acunetix & BurpSuite для сканування WEB додатків

- Nexpose & Nessus для сканування мережі

Для зменшення помилкових спрацювань під час сканування вразливостей ми перевіряємо результати другим сканером.

Чи проводимо ми повністю автоматизоване сканування вразливостей?

Мрією будь-якого професіонала є натиснути кнопку, розслабитися в кріслі, випити каву та чекати, коли сканер виконає всю роботу... але це так не працює.

Втручання людини необхідне для:

- Виконання подвійної (перехресної) перевірки за допомогою іншого сканера для забезпечення точності.

- Інтерпретації та об'єднання результатів з різних сканерів в єдиний звіт із рекомендаціями.

- Налаштування сканера для можливості підтримки живої сесії в додатку; в іншому випадку буде тестуватися здебільшого форма автентифікації, а не сам додаток.

- Надання сканеру максимальних даних про функціональність додатка, оскільки він не може повністю цього досягти самостійно.

- Налаштування обмежень на сканер для запобігання шкідливим діям, таким як видалення даних або модифікація критичних налаштувань.

Чи вимагають стандарти сканування вразливостей?

PCI DSS (Стандарт безпеки даних індустрії платіжних карт):

Вимога 11.2: Проводити внутрішні та зовнішні мережеві сканування вразливостей щонайменше щоквартально та після будь-яких значних змін в мережі.

"Регулярне сканування мережі на вразливості є обов'язковим для забезпечення безпеки даних платіжних карт."

ISO 27001 (Міжнародна організація стандартизації):

Контроль A.12.6.1: Управління технічними вразливостями.

"Організації повинні регулярно проводити технічні оцінки вразливостей для ідентифікації вразливостей та вживати відповідних заходів щодо їх вирішення."

NIST SP 800-53 (Національний інститут стандартизації та технологій):

CM-8 (Інвентаризація компонентів інформаційної системи): Проводити періодичні скани інформаційної системи та реальні часи сканування файлів з зовнішніх джерел.

"Періодичне сканування вразливостей допомагає виявити та вирішити потенційні слабкі місця безпеки в інформаційній системі."

Контролі CIS (Центр інтернет-безпеки):

Контроль 3: Постійне управління вразливостями.

"Регулярне сканування на вразливості є важливим для забезпечення постійної безпеки систем та даних."

OWASP (Проєкт WEB додатків з відкритим вихідним кодом):

A9: Використання компонентів із відомими вразливостями.

"Регулярне сканування і виправлення вразливостей у компонентах від сторонніх постачальників допомагає запобігти порушенням безпеки."

HIPAA (Закон про переносність і відповідальність за страхування):

45 CFR 164.308(a)(1)(ii)(B): Провести точну і всебічну оцінку потенційних ризиків і вразливостей для конфіденційності, цілісності і доступності електронної інформації, захищеної електронним страховим портфелем.

"Регулярні оцінки вразливостей необхідні для захисту чутливої медичної інформації від потенційних загроз."

Ми оцінили ваше звернення.

Будь ласка, зачекайте.

Відповідь обов'язково прийде.

Ок, чекатиму...